av Mikael Winterkvist | mar 1, 2026 | Bluesky, Mastodon, Nyheter, Threads |

- Utforska universums lagar: Stora quizet om fysik

Publiceras: 1 mars 2026 kl 15:00

Fysik är vetenskapen som försöker förklara allt från de minsta partiklarna i universums inre till de gigantiska krafter som styr galaxernas rörelser. Det handlar om att förstå de lagar som dikterar hur energi, materia, t…

- Apples första laptop mot M4 Max – en teknikhistoria i siffror

Publiceras: 1 mars 2026 kl 15:00

Apples första bärbara dator hette Macintosh Portable och lanserades 1989. Den vägde drygt sju kilo, hade en monokrom skärm på 9,8 tum och drevs av en Motorola 68000-processor på 16 MHz. RAM-minnet låg på 1 MB som standar…

- Macken har sett: Marty Supreme och jakten på den perfekta skruven

Publiceras: 1 mars 2026 kl 15:00

Marty Supreme är Josh Safdies första film som solo-regissör och tar avstamp i den professionella pingisspelaren Marty Reismans liv under 1950-talet. Filmen rör sig i gränslandet mellan biografi och stilistiskt drama, där…

- Pokémon fyller 30 – så firas jubileet i Pokémon GO

Publiceras: 1 mars 2026 kl 15:00

Pokémon fyller 30 år och det uppmärksammas i Pokémon GO med ett särskilt jubileumsevenemang. Mellan tisdagen den 3 mars klockan 10.00 och måndagen den 9 mars 2026 klockan 20.00 lokal tid uppmanas spelare att ge sig ut oc…

- macOS får telepati och iPadOS tappar kontrollen – årets mest påhittade uppdatering

Publiceras: 1 mars 2026 kl 15:00

Det finns uppdateringar och så finns det uppdateringar. I den senare kategorin hittar vi de funktioner som aldrig presenterades på någon keynote men som uppenbarligen borde ha funnits hela tiden. I den senaste, helt påhi…

- Nya dokument visar hur Jeffrey Epstein försökte putsa sitt rykte

Publiceras: 1 mars 2026 kl 15:00

Sedan Jeffrey Epstein greps i Palm Beach 2006 har en rad välkända PR-strateger och krishanterare engagerats för att mildra skadorna på hans anseende. Nya handlingar från det amerikanska justitiedepartementet ger en ovanl…

- Från Game Boy till globalt imperium – Pokémon fyller 30 år

Publiceras: 1 mars 2026 kl 15:00

Tre decennier har gått sedan Pokémon först såg dagens ljus i Japan 1996. Det som började som ett Game Boy-spel med blygsam budget har vuxit till ett av världens största underhållningsfenomen. Få spelserier har haft samma…

- Här är sångaren med miljontals visningar på YouTube som inte finns

Publiceras: 1 mars 2026 kl 15:00

En äldre man, vitt hård, vitt skägg tar plats vid mikrofonen med en gitarr i sin hand. Han sjunger med mörk röst, om saknad, en son som inte kommer och juryn, America’s Got Talent, faller i gråt liksom publiken. Sångaren…

- Så enorm är klyftan mellan första iPhone och dagens toppmodell

Publiceras: 1 mars 2026 kl 15:00

Det är lätt att glömma hur långt mobiltekniken har kommit. Den första iPhone som lanserades 2007 var på sin tid en banbrytande produkt med pekskärm, sms, webbläsare och multimedia i en och samma enhet. Under huven satt e…

- iTerm: Gratis, kraftfullt och bättre än den vanliga terminalen

Publiceras: 1 mars 2026 kl 18:00

Det är inget större fel på det inbyggda terminalprogrammet men det saknar en del funktioner så som historik, möjlighet att ställa in färger med mera. iTerm är ett bra alternativ och det är gratis. Du kan dela skärmen, st…

- LibreOffice – ett officepaket som klarar det mesta

Publiceras: 1 mars 2026 kl 19:00

Ordbehandling, Kalkylering och ett program för grafiska presentationer. LibreOffice är ett kostnadsfritt och öppet kontorspaket som utvecklas av The Document Foundation. Programmet är en direkt arvtagare till OpenOffice….

- Gratis är gott: Shotcut – videoeditor som är helt gratis

Publiceras: 1 mars 2026 kl 20:00

Shotcut är en video editor som utvecklas som Open Source vilket gör den både gratis och för flera plattformar. Med tanke på vad videoredigeringsprogram normalt sett brukar kosta så kan det löna sig att sätta sig ned i lu…

av Mikael Winterkvist | mar 1, 2026 | Bluesky, Mastodon, Nyheter, Om Macken, Threads |

Sedan kommentarer slogs av så har vi fått flera mail och påstötningar med önskemål om att slå på och aktivera kommentarer igen – så utan vidare fördröjning – här är kommentarer igen.

Reglerna är desamma som tidigare – har du några godkända kommentarer sedan tidigare så kan du kommentera direkt – har du inte det så måste din kommentar kollas manuellt innan den släpps igenom.

av Mikael Winterkvist | mar 1, 2026 | Bluesky, Mastodon, Nyheter, Threads |

OpenAI har nått en överenskommelse med USA:s försvarsdepartement om att installera sina AI-modeller i myndighetens nätverk. Beskedet kom från bolagets vd Sam Altman via plattformen X. I sitt inlägg betonade han att två av företagets mest centrala säkerhetsprinciper ligger fast: förbud mot inhemsk massövervakning och krav på mänskligt ansvar vid användning av våld, även när det gäller autonoma vapensystem.

Enligt Altman har dessa principer skrivits in i avtalet med myndigheten, som i vissa sammanhang benämns Department of War, och båda parter ska ha förbundit sig att respektera dem.

Affären har slutits kort efter att Donald Trump beordrat federala myndigheter att sluta använda Claude och andra tjänster från Anthropic. Försvarsminister Pete Hegseth har tidigare signalerat att Anthropic skulle kunna klassas som en leverantörsrisk om bolaget vägrar att ta bort de skyddsmekanismer som hindrar tekniken från att användas för massövervakning av amerikanska medborgare eller för helt autonoma vapensystem.

Modeller

Det är oklart varför regeringen valde att gå vidare med OpenAI om även deras modeller omfattas av liknande skyddsräcken. Altman har dock uppgett att bolaget vill att samma villkor ska erbjudas samtliga AI-företag som samarbetar med staten. Jeremy Lewin, hög tjänsteman med ansvar för internationellt bistånd och humanitära frågor, har uppgett att departementets kontrakt hänvisar till gällande rättsliga befogenheter och innehåller gemensamt överenskomna säkerhetsmekanismer. Både OpenAI och xAI, som tidigare tecknat avtal om att distribuera Grok i klassificerade system, ska ha accepterat dessa villkor. Enligt Lewin var det samma kompromiss som Anthropic erbjöds men avböjde.

Anthropic, som inledde samarbete med den amerikanska staten 2024, har stått fast vid sin linje. I ett uttalande publicerat bara timmar innan Altman presenterade överenskommelsen upprepade bolaget sitt motstånd. Företaget klargjorde att inga påtryckningar från försvarsdepartementet kommer att förändra dess inställning till massövervakning inom landet eller till helt autonoma vapensystem och att en eventuell klassning som leverantörsrisk skulle bestridas i domstol.

Framhållit

Altman har samtidigt framhållit att OpenAI kommer att införa tekniska skydd för att säkerställa att modellerna används enligt avtalade ramar. Ingenjörer ska arbeta tillsammans med myndigheten för att upprätthålla säkerheten och distributionen ska ske via molnbaserade nätverk. I dagsläget är OpenAI inte etablerat på Amazon Web Services, vilket är den molninfrastruktur som staten använder i stor omfattning. Bolaget har dock nyligen presenterat ett partnerskap med Amazon för att erbjuda sina modeller via AWS till företagskunder, något som på sikt kan förändra förutsättningarna.

av Mikael Winterkvist | mar 1, 2026 | Bluesky, Mastodon, Nyheter, Om Macken, Threads |

- AI-bolagen splittras när Pentagon väljer OpenAI framför Anthropic

Publiceras: 1 mars 2026 kl 09:00

OpenAI har nått en överenskommelse med USA:s försvarsdepartement om att installera sina AI-modeller i myndighetens nätverk. Beskedet kom från bolagets vd Sam Altman via plattformen X. I sitt inlägg betonade han att två a…

- Utklädda Ditto gör entré i Pokémon GO: Allt om Pokopia-eventet

Publiceras: 1 mars 2026 kl 09:00

Nya Ditto i maskeraddräkt gör entré när Pokémon Pokopia firas med ett eget event. Mellan tisdagen den 10 mars klockan 10:00 och måndagen den 16 mars klockan 20:00 lokal tid får du chansen att fånga de nya varianterna i P…

- Del 4: Den vetenskapliga accelerationen – från atomer till universum

Publiceras: 1 mars 2026 kl 09:00

I den sista delen av vår serie lyfter vi blicken mot horisonten. Under 2026 har AI slutat vara ett verktyg vi bara använder och istället blivit en aktiv forskningspartner. Vi ser nu hur tekniken driver på upptäckter i en…

- Del 2: Klimatets digitala allierade – från elnät till biologisk mångfald

Publiceras: 1 mars 2026 kl 09:00

Efter att ha granskat hur AI räddar liv på sjukhusen är det dags att lyfta blicken mot planeten. Under 2026 har artificiell intelligens klivit fram som en helt avgörande kraft i den gröna omställningen. Du ser nu hur tek…

- Del 3: Utbildning för alla – när kunskap demokratiseras på riktigt

Publiceras: 1 mars 2026 kl 09:00

I den tredje delen av vår serie skiftar vi fokus till klassrummet. Under 2026 har diskussionen om fusk och läxor ersatts av en mer spännande verklighet: hur AI fungerar som en personlig tutor för varje elev. Du ser nu hu…

- Del 1: Medicinska mirakel – när AI blir läkarens bästa verktyg

Publiceras: 1 mars 2026 kl 09:00

Bakom rubrikerna om elförbrukning pågår en tyst revolution i labben och på sjukhusen. Under 2025 och 2026 har artificiell intelligens mognat från att vara ett lovande experiment till att bli ryggraden i modern medicinsk…

av Mikael Winterkvist | feb 28, 2026 | Bluesky, Mastodon, Nyheter, Threads |

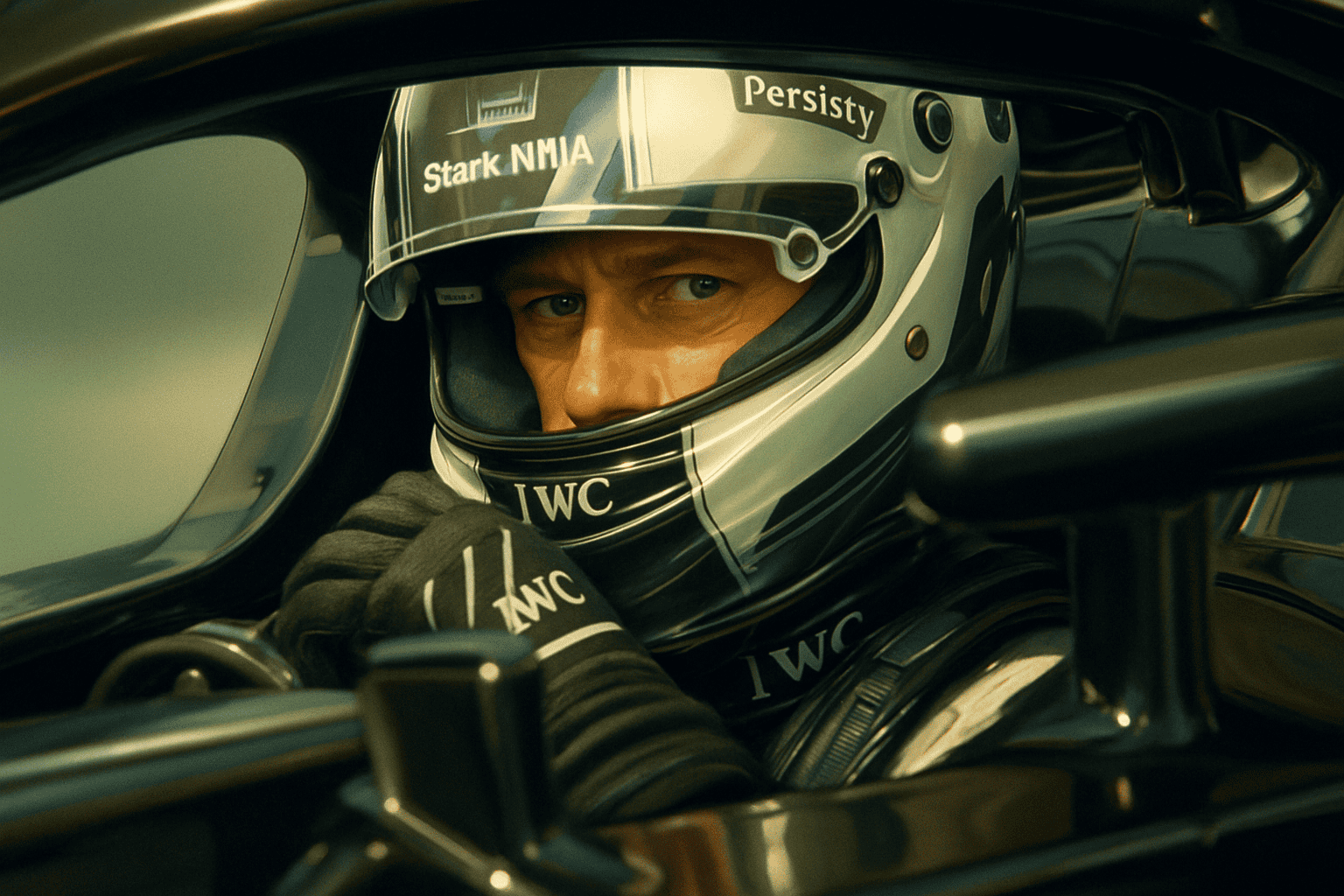

Apple och Netflix ingår ett oväntat samarbete kring Formula 1. Enligt The Hollywood Reporter innebär affären att de två streamingjättarna kommer att dela på innehåll för att nå en bredare publik i USA. Netflix får rättigheterna att sända Kanadas Grand Prix i maj parallellt med Apple TV, medan Apple i utbyte får visa den åttonde säsongen av dokumentärserien Drive to Survive.

Serien, som är en Netflix-produktion, har varit avgörande för sportens växande popularitet. Eddy Cue, Apples senior VP of services, konstaterar att Netflix har spelat en nyckelroll för Formula 1:s expansion och att målet nu är att göra sporten ännu mer tillgänglig för både nya och befintliga fans.

Strategisk vinst för båda parter

Samarbetet ser ut att vara en vinstaffär för båda bolagen. Apple får tillgång till etablerat innehåll som kan visas i anslutning till livesändningarna, samtidigt som räckvidden ökar. För Netflix del innebär affären ett viktigt steg i strategin att satsa mer på live-events, då de nu får sända ett faktiskt lopp på den amerikanska marknaden.

Apple säkrade sändningsrättigheterna till Formula 1 förra året i en affär värderad till omkring 150 miljoner dollar per år. Sedan dess har bolaget arbetat aggressivt för att sprida sporten. Du får nu se lopp inte bara på Apple TV, utan även via IMAX-biografer och samarbeten med plattformar som Tubi, Amazon Prime Video och Comcast.

Större än på ESPN-tiden

Denna offensiva satsning har fått Formula 1-chefen Stefano Domenicali att spå en lysande framtid. Han menar att sporten kommer att bli större än den någonsin var under tiden hos ESPN. Genom Apples plattform når man in i hushållen på ett nytt sätt och med en kvalitet som sporten tidigare saknat på den amerikanska marknaden.

Källa: Hollywood Reporter

Läs mer

Formel 1 tar klivet in i IMAX-salongerna

av Mikael Winterkvist | feb 28, 2026 | Bluesky, Mastodon, Nyheter, Om Macken, Threads |

- OpenAI förbereder ”Naughty Chats”: ChatGPT öppnar för vuxeninnehåll

Publiceras: 28 februari 2026 kl 15:00

OpenAI ser ut att snart lätta på restriktionerna för barnförbjudet innehåll. Kodsträngar i den senaste uppdateringen av ChatGPT-appen avslöjar planer på en funktion som internt kallas ”Naughty Chats”. I version 1.2026.05…

- Testa dina kunskaper: Mackens stora quiz om kemi

Publiceras: 28 februari 2026 kl 15:00

Kemi är vetenskapen om allt som finns omkring dig – från luften du andas till de minsta beståndsdelarna i din egen kropp. Det handlar om att förstå hur materia är uppbyggd, hur olika ämnen reagerar med varandra och varfö…

- Temperaturen stiger – men inte där du tror

Publiceras: 28 februari 2026 kl 15:00

Det är något med samtiden just nu. Allting rör sig, men inte alltid framåt. Vissa fenomen rusar, andra imploderar och några smyger sig upp i bakgrunden medan alla tittar åt ett annat håll. Här är Magasin Mackens trendbar…

- Apple och Netflix i oväntat F1-samarbete: Delar på sändningarna

Publiceras: 28 februari 2026 kl 15:00

Apple och Netflix ingår ett oväntat samarbete kring Formula 1. Enligt The Hollywood Reporter innebär affären att de två streamingjättarna kommer att dela på innehåll för att nå en bredare publik i USA. Netflix får rättig…

- För helvete Apple, fixa det här, nu!

Publiceras: 28 februari 2026 kl 15:00

Det finns små saker som är stora irritationsmoment. Saker där du har slut på verbala argument och helst skulle vilja starta en skarpslipad motorsåg och göra rent hus, alternativt ta en dans med ett basebollträ i handen….

- Google backar för EU: Prisjämförelser får ta plats i sökresultaten

Publiceras: 28 februari 2026 kl 15:00

Google förbereder nu omfattande tester av hur sökresultat visas i Europa. Draget är ett försök att dämpa konflikten med EU-kommissionen gällande konkurrensbrott. Källor med insyn uppger för Reuters att bolaget snart börj…

- Rusande minnespriser hotar budgetdatorns framtid

Publiceras: 28 februari 2026 kl 15:00

Priserna på minnesmoduler och lagringsmedia rusar just nu i en takt som ritar om hela datormarknaden. För dig som planerar att köpa en ny dator innebär det inte bara en dyrare prislapp generellt, utan det kan vara slutet…

- Insticket: Teknikens vardagslyx

Publiceras: 28 februari 2026 kl 15:00

Det är sällan de stora lanseringarna som förändrar vardagen mest. Scener med jubel, nya processorer och superlativ i presentationer fångar uppmärksamheten, men effekten märks ofta först i det lilla. Det är de diskreta fu…

![]()