av Mikael Winterkvist | jan 15, 2025 | Bluesky, Säkerhet, Threads

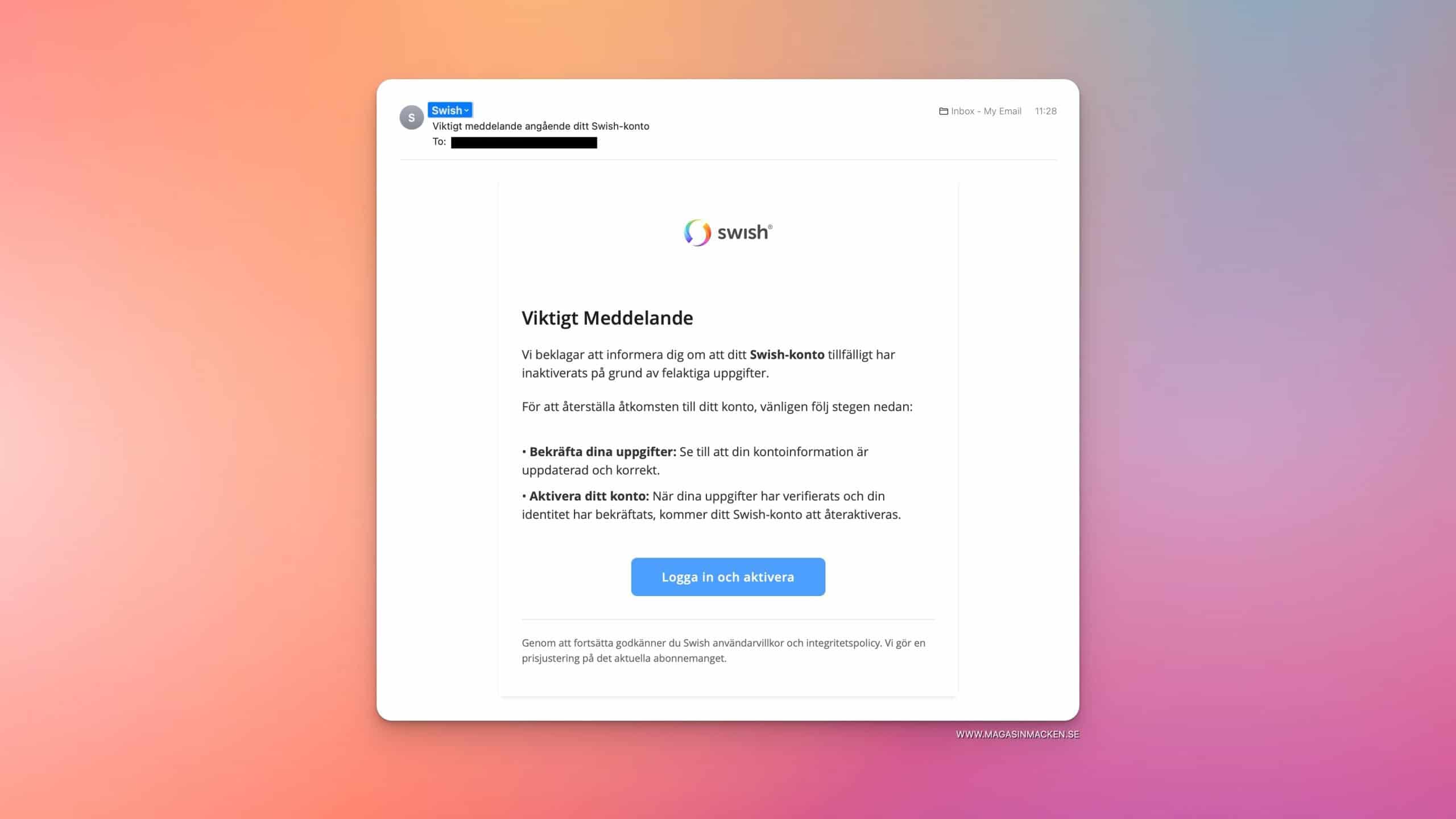

Falska meddelanden gällande Swish har nu skickats ut i stor mängd för att försöka att förmå kontoinnehavare att logga in och bekräfta sina uppgifter.

Avsändaren är inte Swish utan det är ett försök till nätfiske – i ett försök att komma över det riktiga kontot.

Viktigt Meddelande

Vi beklagar att informera dig om att ditt Swish-konto tillfälligt har inaktiverats på grund av felaktiga uppgifter.

För att återställa åtkomsten till ditt konto, vänligen följ stegen nedan:

• Bekräfta dina uppgifter: Se till att din kontoinformation är uppdaterad och korrekt.

• Aktivera ditt konto: När dina uppgifter har verifierats och din identitet har bekräftats, kommer ditt Swish-konto att återaktiveras.

Avsändare är:

och knappen/länken går inte till Swish:

En enkel regel är att banker, Swish eller andra inte behöver be dig att logga in och bekräfta uppgifter som de redan har. Alla sådana meddelanden ska betraktas med stor misstänksamhet.

I det här fallet så ser meddelandet ut att vara äkta, Swish logotyp har använts bland annat. Det är inte heller klarlagt hur bedragarna har tänkt sig att komma vidare och verkligen kapa konton då de involverar bekräftelse visa BankID.

Hur som helst – kasta brevet!

av Mikael Winterkvist | jan 7, 2025 | Bluesky, Säkerhet, Threads

Över 200 gigabyte chattloggar och inspelningar från paramilitära grupper och miliser inklusive American Patriots Three Percent (APIII) och Oath Keepers, har läckt ut på nätet sedan organisationerna har infiltrerats av en ”mullvad”.

Uppgifterna identifierar medlemmar och gruppernas organisationsstruktur och dokumenterar interna reaktioner på avslöjandena i den paramilitära valinterferensen och APIII-ledare riktar in sig på DDoSecrets-läckor – informationen har samlats in av vildmarksguiden John Williams som infiltrerat organisationerna.

Paramilitära grupper

Efter att Trump-anhängare stormade den amerikanska Capitolium den 6 januari 2021 började Williams infiltrera amerikanska paramilitära grupper. Williams planerade att samla in och läcka så mycket information om milisen som möjligt och gick med i Utah-kapitlet av APIII. Han befordrades snart till att leda avdelningens underrättelsetjänst. Williams ledde så småningom delstatskapitlet och fick tillgång till den övre delen av APIII och deras diskussioner. Williams infiltrerade också Oath Keepers och hade tillgång till deras högre ledarskap. Denna utgåva med mer än 50 000 filer innehåller några av de viktigaste och mest känsliga delarna av Williams arbete.

ddossecrets

Här kan du läsa mer om John Williams infiltration:

ProPublica

av Mikael Winterkvist | jan 2, 2025 | Bluesky, Säkerhet, Threads

Lunar är en bank, en dansk bank som jag aldrig varit i närheten av, mig veterligen. Ett mail med uppmaningen att jag ska logga in för att undvika att mitt konot inaktiveras är därmed synnerligen misslyckat.

Avsändaren har uppenbarligen inte lyckats att skilja mellan Danmark och Sverige.

Ett ”säkert” krypterat meddelande och en fil frpånm en helt okänd avsändaren med ett lika okänt innehåll. Nej, den gubben gick inte den heller.

Samma sak här – okänd tjänst, okänd avsändare – sen är ”Reguairize my situation” en helt underbar formulering.

Så avslöjar du bluffmejlen

av Mikael Winterkvist | dec 31, 2024 | Bluesky, Säkerhet, Threads, Twitter

En av Kinas underrättelsetjänster har hackat USA:s finansdepartement och fått tillgång till arbetsstationer för regeringsanställda och oklassificerade dokument, meddelade Biden-administrationen på måndagen. Detta är den senaste i raden av operationer riktade mot stora amerikanska institutioner, företag och infrastruktur-tjänster.

Det framgår inte av den information som lämnats hittills vad hackarna letat efter eller vad de kommit över, vilken information som har stulits. Högre tjänstemän, med tillgång till underrättelser om intrånget, har berättat för amerikanska medier att det uteslutande verkade vara en spionageoperation och inte en del av andra kinesiska intrång där målet ser ut att ha varit att att infoga skadlig datorkod i elnät och vattenförsörjningssystem.

Intrånget

Intrånget gjordes via en tredjepartsleverantör av cybersäkerhetstjänster, BeyondTrust. Hackare kunde få tillgång till en nyckel som används av leverantören för att går förbi vissa delar av systemet, enligt meddelandet från finansdepartementet.

”Den komprometterade BeyondTrust-tjänsten har tagits offline och det finns inga bevis som tyder på att hotaktören har fortsatt tillgång till finanssystem eller information”, säger finansdepartementets talesman.

Statligt sponsrade

Intrånget kommer i kölvattnet efter rapporter om att kinesiska statligt sponsrade aktörer också brutit sig in i tre av de största amerikanska telekommunikationsföretagen tidigare denna månad. Under det intrånget, kallat Salt Typhoon, kunde cyberbrottslingar få tillgång till lagstiftarnas telefonsamtal och textmeddelanden.

av Mikael Winterkvist | dec 21, 2024 | Bluesky, Säkerhet, Threads, Twitter

Några knapptryckningar, en aktivering – det är allt som krävs för att skydda dina sociala konton, din inloggning på Facebook, Twitter, Reddit och en rad andra tjänster och funktioner – med en enda åtgärd så kan du skydda dina uppgifter för intrång.

Det du bör göra, och ska göra, är att slå på tvåfaktor-inloggning vilket betyder att förutom namn/lösenord så loggar du in med en pinkod, slumpmässigt genererad och tillfällig. Med en enda åtgärd sö höjer du säkerheten runt dina uppgifter till en helt annan nivå. I skrivande stund så har jag aldrig sett en enda uppgifter om att konton, skyddade med tvåfaktorinloggning, skulle ha hackats. Det kan säkert ha förekommit men det är extremt ovanligt. Tvåfaktor innebär att ett lösenord, oftast sex siffror slumpas fram och det är skillnaden mellan god säkerhet och mycket god, hög säkerhet. Det betyder också att även om den som olovligen försöker ta sig in på ditt konto kan ditt användarnamn och ditt lösenord så kan hen ändå inte logga in – inte med mindre att han också kommer åt din pinkod.

Liten

För att kunna göra det så måste hackaren ha tillgång till din iPhone eller kunna stjäla de SMS som skickas till dig med pinkoderna. Sannolikheten för det är inte liten, den är försvinnande liten. Själv föredrar jag att generera engångsdoserna med en app och jag har valt Googles Authenticator därför att så många tjänster stöder appen och programmet – och att det är det smidigaste programmet att dela mellan enheter.

I de allra flesta fall så är det dessutom mycket enkelt och smidigt att skydda ett konto. Twitter, exempelvis, där är det bara att logga in, hoppa vidare till din profil, välja säkerhets för kontot, klicka på konton säkerhet och sedan aktivera logga in med två faktorer. Sedan scannar du QR-koden med din iPhone och Google Authenticator.

- Logga in

- Välj ikonen med tre prickar

- Välj Inställningar och Integritet

- Välj Kontoinformation

- Välj Säkerhets och åtkomst

- I underkant finns logga in med två faktorer

- Starta Google Authenticator

- Scanna QR-koden

Klart!

I fortsättningen när du ska logga in på Twitter så kommer du att ombeds att ange en pinkod. DÅ startar du bara appen, kopierar pinkoden och klistrar in den sedan kan du logga in.

Skydda alla konton

Idag kan du skydda praktiskt taget alla viktiga konton – Facebook, Twitter, Instagram, Reddit med flera. Apple har haft funktionen sedan länge och där skickad pinkoden till en annan av dina enheter som ett meddelande.

Aktivera två-faktor inloggning – idag, nu!

av Mikael Winterkvist | dec 13, 2024 | Bluesky, Säkerhet, Threads

Det här är ett rätt sofistikerat försök till bedrägeri där det ser ut som att ett stort, känt bolag tar kontakt med ägare till webbplatser, reklambyråer och likande för att erbjuda erbjuder ett samarbete.

Brevet nedan påstås komma från Garmin, vilket det inte gör, och det finns ingen marknadschef med namnet Paul på Garmin heller – inte i den påstådda funktionen i vart fall. Det finns liknande brev som påstås komma från Sonos, tillverkare av högtalare, och andra stora kända tillverkare:

Hej Mikael,

Hoppas detta meddelande når dig.

Mitt namn är Paul, och jag är marknadschef på Garmin, ett välkänt varumärke som specialiserar sig på högkvalitativa och robusta sportklockor samt utomhus tillbehör. Jag kontaktar dig med ett partnerskap erbjudande eftersom vi behöver använda de digitala marknadsföringstjänster som ni erbjuder.

Under och efter COVID-pandemin har intresset för hälsa och sportaktiviteter fortsatt att växa, vilket har haft en positiv inverkan på vårt varumärke. Med en betydande tillväxt under hela 2024 siktar vi på att expandera försäljningen till 35 länder globalt fram till 2025, inklusive ert.

Vi behöver er förståelse för den lokala marknaden, kundernas behov och preferenser. Vi tror att ert företag har erfarenheten och expertisen som krävs för att optimera vår framtida tillväxt.

Vår månatliga reklambudget varierar mellan 60 000–80 000 USD under varumärkesmedvetenhetsfasen och ökar till 120 000–240 000 USD under försäljningstillväxt fasen. Ni kan föreslå tjänstekategorier och marknadsföringsbudgetar som passar ert företags kapacitet och resurser.

Kontaktformulär

I flera fall så har kontaktformulär använts på hemsidor – sannolikt för att kunna dölja avsändaren som annars hade synts i ett epostmeddelandes utökade fält.

De domäner som används påminner om de riktiga men de vare sig tillhör eller ingår i de kända bolagens samling av domäner som används. Jag har sett närmast identiska brev med den skillnaden att de utger sig för att komma från Sonos, Budweiser och andra bolag. Upplägget är detsamma – ett erbjudanden om ett samarbete med en tilltagen reklambudget och sp en enda mening som nämner ”serviceavgifter”.

Droppbox

I brevet/meddelandet finns en länk till ett Droppbox-konto med en lösenordsskyddad fil.

Innehållet är varumärkets logotyp, reklamvideor, produktbilder tillsammans med de senaste kvartalsrapporterna. Produktbilder, rapporter och logotyperna är korrekta, de riktiga, men allt sådant material kan laddas ned från bolagens webbplats.

Bedrägeriet

Det är inte helt klart, i detalj, vad bedrägeriet går ut på men det nämns alltså ”serviceavgifter” på 14-18% som du som mottagare av brevet tydligen ska betala för att få vara med om att få jobba med ett känt varumärke och komma åt en reklambudget på hundratusentals dollar, årligen.

Meddelandet lagras med fördel i det cirkulära arkivet (papperskorgen)

![]()